¿Cómo funciona la seguridad en las redes?

¿Cómo funciona la seguridad en las redes?

Como decíamos en la introducción de este blog, una red es un ecosistema que trabaja en conjunto para brindar acceso, confiabilidad y seguridad donde combina una serie de capas de defensa en el perímetro donde se encuentre. Cada una de estas capas implementa políticas y controles donde lo usuarios autorizados tiene acceso a la red, mientras los usuarios maliciosos o no autorizados son bloqueados para evitar que ataquen vulnerabilidades y amenacen la seguridad.

VEAMOS COMO FUNCIONA LA SEGURIDAD DE RED Y SUS TIPOS

LOS FIREWALLS

Los firewalls son una barrera entre la red interna y la red externa es decir la red LAN y la red WAN, estos utilizan un conjunto de reglas para permitir, bloquear y administrar el trafico de toda la red, tanto de entrada como se salida. Un firewall puede ser un hardware, software o ambos hoy en día existen dispositivos que combinan el hardware con un software para su administración conocidos como UTM, dispositivos de gestión unificada de amenazas.

Los Firewalls se puede decir que hoy en día es la versión mejorada de un router enfocado a seguridad, pues en ellos tenemos múltiples servicios que nos permiten la gestión avanzada de una red, servidor dhcp, pasarela de puertos, balance de cargas, zonas desmilitarizadas, tablas de enrutamiento, servidores proxy, servicios de antivirus, servicio de análisis de e-mail, listas negras y blancas, filtrados y muchos otros servicios enfocados a la administración y seguridad de la red.

EN POCAS PALABRAS EL FIREWALL SE COSTITUYE COMO UNA BARRERA Y ES EL QUE RECIBE LA CONEXION WAN EN UNA RED PRIVADA PARA SER ENTREGADA A LA RED LOCAL LAN.

SOFTWARE DE ANTIVIRUS Y ANTI MALWARE

El software malicioso abarca toda clase de virus troyanos, gusanos, ramsoware y spyware, en la mayoría de los casos el malware afecta la red, sea porque colapsa un servicio o daña acceso compartidos e información en red, este puede estar latente por días o semanas aveces causando daños irreparables y perdida de información ocasionando caída de servicios críticos en operaciones como servidores de aplicación y bases de datos, es por eso que contar con UTM aveces no es suficiente para que la red este totalmente protegida es necesario contar con soluciones administrables en red como las endpoint para garantizar una verdadera protección en cada uno de los nodos con acceso a la red.

En la actualidad casi todas las aplicaciones existentes para protección de virus y demas están enfocadas y orientadas a la red de datos, por nombrar algunas empresas Kaspersky, avast, nod32, panda tiene aplicaciones que permiten filtrado básico y avanzado para garantizar que todo lo que se mueva de entrada y salida en un equipo este protegido.

HARDWARE, SEGURIDAD ALAMBRICA, INALAMBRICA

En el tema de dispositivos de acceso físico o inalámbrico de datos, es necesario contar con dispositivos que tengan e implementen reglas de seguridad adicionales para que no sean vulnerados los datos, contar con protocolos y sistemas de encriptacion robustos, con soporte y actualización de las ultimas amenazas de la red, podemos decir que los puntos de acceso inalámbricos son los mas peligrosos pues estos son los que utilizan los hackers para vulnerar los datos de los usuarios, existen accespoint con tecnologías y capas de seguridad que cumplen una función importante mas allá de brindar un canal de navegación, filtrar y escanear los paquetes de datos trasmitidos por la red, generando estadísticas alertas y permitiendo la gestión y administración en conjunto con los antivirus y UTMs lo que es de vital importancia para asegurar puntos de acceso seguro.

SISTEMAS OPERATIVOS Y UPDATE

Contar con un sistema operativo y parches de actualización aunque no se vea con la importancia que se debería es tan peligroso como utilizar software pirata y legalizado con craks, es por ello que tener al día el licenciamiento hace parte de las buenas practicas al momento de contar con una red segura, sistemas obsoletos, sin soporte y desactualizados son los caldos de cultivo perfecto para explotar e implementar virus en una red de datos pues al no contar bases de actualización e identificación de peligros permiten y son una brecha de información bastante apetecida por los máquinas de virus que se ejecutan a diario en internet.

PROXY DE RED Y SU IMPORTANCIA

Un proxy es un servicio de vital importancia dentro la red de datos pues es el que nos permite una gestión avanzada de la red ademas de poder gestionar estadísticas de la misma, este nos permite entre otras cosas generar filtrado Mac, configurar listas negras y blancas por dominio o contenido, establecimiento de horarios, controles parentales, piscinas de navegación y otras mas funciones que nos ayudan a mitigar el riesgo al contar con el control direccionamiento de contenido que se quiere permitir o no en la red, así como gestionar el acceso o no de usuarios.

Los proxys de red por lo generar se despliegan en los firewalls como decía anteriormente como un servicio para la gestión del contenido que esta en función de la seguridad e integridad de la red realizando el filtrado de todos los paquetes que se mueven en la red detectando posibles amenazas antes den entregarlo al usuario final.

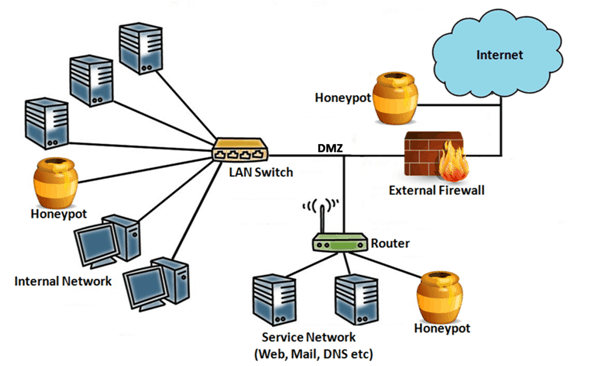

SISTEMAS HONEYPOD

Un honeypod es como un sistema que simula ser un sistema informático real, que hace creer a los ciberdelincuentes que es verdadero, por ejemplo un honeypot podría imitar un sistema de facturacion de clientes de una empresa, un blanco frecuente para encontrar números de tarjetas de crédito. Una vez los hackers están adentro, se los puede rastrear y evaluar su comportamiento para obtener pistas para mejorar la seguridad de la red, estos tiene vulnerabilidades de seguridad a propósito precisamente para desviar la atención y atraer a los delincuentes cibernéticas.

Estos se pueden utilizar en trampas de correo electrónicos, bases de datos señuelo, honeypod de malware, en una maquina virtual y muchos más.

Comentarios

Publicar un comentario